Google Hacking是指利用各种搜索引擎搜索信息来进行入侵的技术和行为。google不能使,可以用必应尝试:cn.bing.com

google hack 常用指令

google hack 常用查询指令

intext:关键字(搜索全世界网页正文中有这个关键字的网页)

intitle:关键字(标题中含有该关键字的网页)

cache:关键字(缓存中的内容)

define:关键字(关键字的定义)

filetype:文件名.后名(特定的文件类型) eg:Web安全 filetype:doc

info:关键字(搜索指定站点的一些基本信息)

inurl:关键字(搜索含有关键字的 URL 地址) 还可以使用 allinurl 来更加精确的定位 URL 地址。eg: 输入 “inurl:movie”,那么找出来的大部分是电影网站.

link:关键字(查找与关键字做了链接的 URL 地址) 利用它我们可能搜索到一些敏感信息。

site:域名(返回域名中所有的 URL 地址) 它可以探测网站的拓扑结构,eg: 输入“学院 site:pku.edu.cn” 就可以搜索到它所有的学院

stocks:搜索有关一家公司的股票市场信息

insubject:搜索 Google 组的标题行

msgid:搜索识别新闻组帖子的 Google 组信息标识符和字符串

group:搜索 Google 组搜索词汇帖子的题目

author:搜索新闻组帖子的作者

bphonebook:仅搜索商业电话号码簿

rphonebook:仅搜索住宅电话号码簿

phonebook:搜索商业或者住宅电话号码簿

daterange:搜索某个日期范围内 Google 做索引的网页

inanchor:搜索一个 HTML 标记中的一个链接的文本表现形式

默认规则

google查询不区分大小写;

32个单词的限制

“关键字” ,即精确搜索符,双引号会使Google强制搜索包含关键字的内容

通配符

*:*仅代表搜索词组中的一个词,必须在精确搜索符双引号内部使用

点号”.”,匹配的是字符,不是字、短语等内容,保留的字符有[、(、-等。

~ 同意词

布尔逻辑

除去逻辑非(-) 词与逻辑算符之间需空格分隔

逻辑与(空格) 多个词间的逻辑关系默认即为逻辑与

逻辑符号:AND OR NOT & | -kali

与:渗透测试 kali 或者 渗透测试 AND kali

或:”渗透测试”(kali | node)

非:”渗透测试” -kali

加号“+”用于强制搜索,即必须包含加号后的内容。一般与精确搜索符一起应用

如:”渗透测试” +”kali Linux”

用两个点号“..”表示一个数字范围。一般应用于日期、货币、尺寸、重量、高度等范围的搜索

如:kali linux 2010年..2014年

渗透测试 2017年..2018年

括号“()”是分组符号

标题中搜索

intitle 或 allintitle ,allintitle 相当于在各个搜索词前加上intitle

示例:intitle:”WSO 2.4” [ Sec. Info ], [ Files ], [ Console ], [ Sql ], [ Php ], [ Safe mode ], [ String tools ], [ Bruteforce ], [ Network ], [ Self remove ]

正文中搜索

intext或allintext 仅仅在网页或文档的正文部分搜索

intitle:”index” intext:”Login to the Administrative Interface”

该示例拟寻找寻找Web2Py的管理后台

网址中搜索

inurl

inurl:phpmyadmin/index.php & (intext:username & password & “Welcome to”)

该示例通过url中的特征路径和页面的中的特殊文本,寻找安装有phpmyadmin的站点的对应管理入口。

文档类型限定

filetype

filetype是根据文件后缀搜索特定文件类型,比如支持的文档有:pdf、ppt、doc、xls等;网页文件:htm、asp、php等。

示例:filetype:sql site:com and “insert into” admin “2018”

site 搜索范围限制在某网站或顶级域名中

info 一些基本信息

锚链链接搜索

inanchor或allinanchor

示例:inanchor:修改密码

相关网址

related 用于发现某一类信息 (不能和其他操作符使用)

related:www.kali.org

related:lib.nit.net.cn

related:www.lis.ac.cn

link

搜索所有链接到某个特定URL上的页面

link:www.xuanhun521.com -site:www.xuanhun521.com

搜索谷歌缓存的页面(快照信息)

用cache语法的一般情况是:

当一个链接无法访问时(或信息被屏蔽时);

当信息已经被修改,想看以前的信息时。

cache:www.xuanhun521.com

示例:

查找可以未经授权就可以访问的phpMyAdmin的后台页面

inurl:.php? intext:CHARACTER_SETS,COLLATIONS, ?intitle:phpmyadmin

搜索可能存在openssl心脏出血漏洞的站点

“OpenSSL” AND “1.0.1 Server at” OR “1.0.1a Server at” OR “1.0.1b Server at” OR “1.0.1c Server at” OR “1.0.1d Server at” OR “1.0.1e Server at” OR “1.0.1f Server at”

常用组合查询

搜索指定网站的管理员入口

site:XXX.com Intitle:管理登录

site:xx.com intext:管理

site:xx.com inurl:login

site:xx.com intitle:后台

site:xxx.com Inurl:login

查看服务器使用的程序

site:xx.com filetype:asp

site:xx.com filetype:php

site:xx.com filetype:jsp

site:xx.com filetype:aspx

查看上传漏洞:

site:xx.com inurl:file

site:xx.com inurl:load

查询存在SQL注入漏洞的网站

inurl:asp?id= asp?newid= asp?page= asp?article=

inurl:asp?id= site:www.ivisioncctv.com

查找注射点:

site:xx.com filetype:asp

Site:xxx.com filetype:doc 搜索指定网站的doc文档(Excel、PDF、PPT)

Cache:xxx.com 搜索指定网站的Google快照

site:XXX.com intext:ftp://: 搜索网站的公共FTP用户

allinurl:tsweb/default.htmsite:com 搜索开放远程桌面的WEB连接的服务器

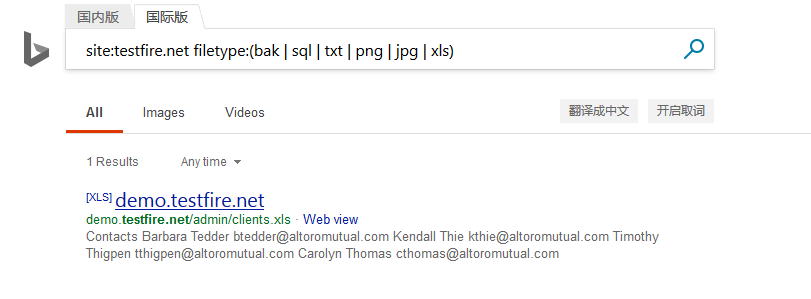

如下,搜索站点中是否存在可利用的文件:

site:testfire.net filetype:(bak | sql | txt | png | jpg | xls)

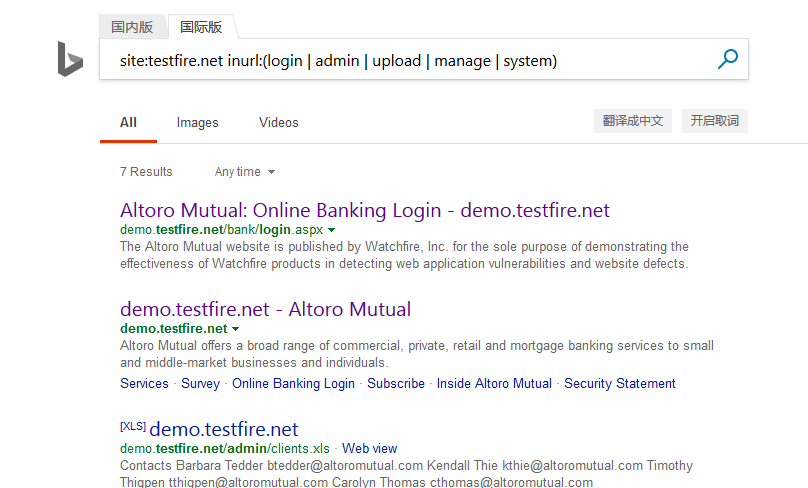

搜索站点中是否存在url中含相关关键字的接口

site:testfire.net inurl:(login | admin | upload | manage | system)

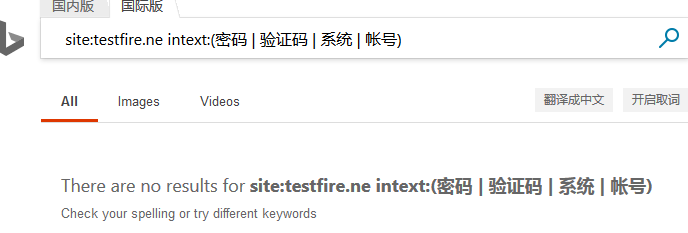

搜索站点中是否存在含相关关键字的网页

site:testfire.ne intext:(admin | background | login | username)

site:testfire.ne intext:(密码 | 验证码 | 系统 | 帐号)

此处未发现结果

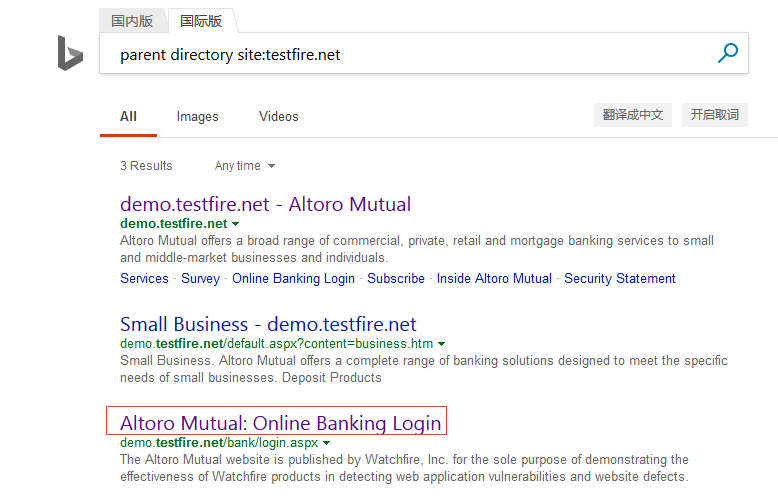

搜索网站的目录结构

parent directory site:testfire.net